Wikileaks : les responsables de la fuite du Cablegate sont à rechercher à Washington

Le réseau masqué de l'armée américaine, SIPRNet, sur lequel circulent des informations secrètes, est depuis quelques jours l'objet de l'attention de la presse internationale. C'est en effet en accédant à ce réseau que le responsable initial du "Cablegate" a pu atteindre les câbles de la diplomatie américaine, avant de les transmettre à WikiLeaks.

Le Monde expliquait dans son édition du 4 décembre :

Le département d'Etat a suspendu l'accès à la base de données où sont stockés les télégrammes diplomatiques du monde entier (Net Centric Diplomacy database). Les ambassades n'ont plus la possibilité de distribuer leurs dépêches sur le réseau SIPRNet (l'Internet militaire) du Pentagone, auquel peuvent avoir accès à des degrés divers tous ceux qui possèdent l'habilitation au "secret défense" (quelque 3 millions de personnes).

Le dispositif "Net Centric Diplomacy" avait été mis en place pour aider les militaires à situer le contexte diplomatique de leurs opérations, après que la commission nationale d'enquête sur le 11-Septembre avait reproché aux services américains d'être trop cloisonnés et d'avoir échoué à relier les indices montrant qu'un attentat était en préparation. Aujourd'hui, les analystes déplorent que le partage ait été élargi au point qu'un soldat de 22 ans stationné en Irak (Bradley Manning, le présumé coupable) ait pu avoir accès à 250 000 câbles ne le concernant pas. Au département d'Etat, les diplomates ne se privent pas de pointer que l'affaire est avant tout un échec pour le Pentagone.

Le concept de "Net-Centricity" n'est pas réservé au département d'Etat. Le 11-Septembre a profondément chamboulé la vision du partage des informations au sein de l'appareil d'Etat. C'est toute la communauté de l'intelligence (c'est-à-dire toutes les agences gouvernementales ayant à connaître des affaires d'espionnage) qui est passée sous ces fourches caudines. Avec, in fine, comme résultante, la divulgation des câbles.

Dans cette modification massive des méthodes de partage des informations, le ministère de la défense était aux premières loges. Déstabilisés par les attentats du 11-Septembre et par les lacunes dans le partage d'informations éparses qui auraient pu permettre d'éviter un tel carnage (en partie au moins), les Etats-Unis ont chaviré dans l'effet inverse : le partage total de toute information pouvant permettre de lutter contre le terrorisme. Beaucoup de monde a, soudain, eu accès à trop d'informations. Et un soldat en bout de chaîne a visiblement pu consulter des mémos que les Etats-Unis ne voulaient pas voir exposés sur le Web.

La grande impulsion a été donnée, notamment, Paul Wolfowitz,secrétaire adjoint à la défense dans le gouvernement de George Bush. C'est lui qui a imposé au département de la défense de devenir totalement "Net-Centric" pour servir au mieux le "Warfighter". En d'autres termes, il s'agissait d'ouvrir grandes les vannes des informations pouvant servir aux combattants (y compris les analystes aux Etats-Unis) afin qu'ils puissent prendre les bonnes décisions au bon moment.

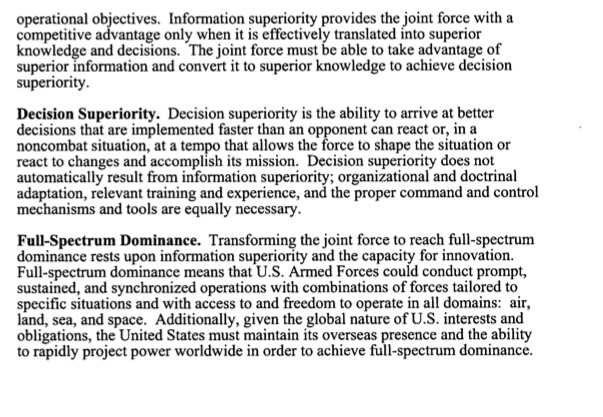

Les grandes orientations définies par Paul Wolfowitz sont d'ailleurs citées dans un rapport du département de la défense exposant les grandes lignes du futur réseau interconnecté.

|

|

Paradoxe amusant, ce sont les faucons qui ont initié ce mouvement outrancier. Les mêmes qui ont durablement ravagé les relations internationales avec le concept de "guerre préventive". Les mêmes aussi, qui ont mis en place les moyens nécessaires à cette fuite et dont on dit aujourd'hui qu'elle met à mal les relations internationales.

Pointer aujourd'hui WikiLeaks est pour le moins étonnant. Ce n'est pas WikiLeaks qui a permis cette diffusion d'informations. Ce sont les faucons qui ont cédé à une "mode", un concept d'ouverture totale, consistant à offrir au "Warfighter" toutes les informations (y compris les plus futiles) pouvant supposément lui être utiles dans l'analyse d'une situation, afin qu'il prenne la bonne décision.

Wikileaks peut être critiqué sur plusieurs points (voir les précédents articles de Kitetoa.com sur ce sujet). Mais dans le cas précis, lorsque quelqu’un pointe la lune de son index, il n’est pas toujours idiot de regarder l’index pour voir à qui il appartient...

De nombreux documents internes au ministère de la défense américain témoignent de cet engouement soudain pour l'interconnexion des réseaux et révèlent la forme qu'elle devra prendre. Pour vous aider à comprendre le véritable délire (notamment sur le plan de la sécurité informatique) qui a suivi le 11 septembre au sein du département de la Défense, Kitetoa.com vous propose la lecture de documents inédits (eux aussi, c’est à la mode ces jours-ci) relatant ce que le DoD mettait en place pour devenir « Net-Centric », afin de fournir toutes les infos nécessaires au « Warfighter », engagé dans la nouvelle guerre totale sontre le terrorisme.

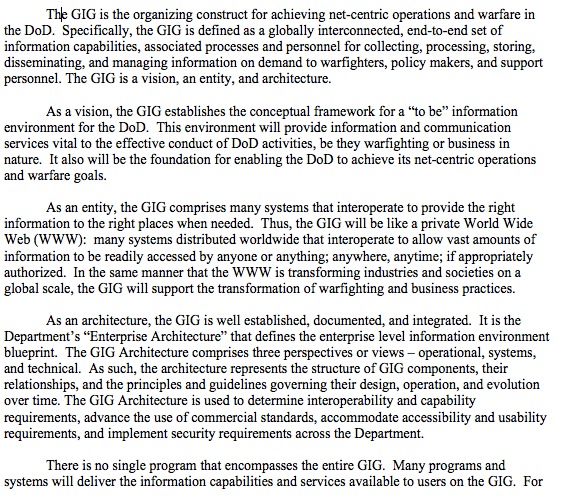

Leq militaires américains agaient baptisé ce réseau net-centric "le GIG"

|

|

Voilà pour les grandes lignes.

Le GIG, dans l’esprit des militaires et des politiques de l’époque, c’était véritablement le « bidule » ultime pour assurer la domination américaine sur ses ennemis.

|

|

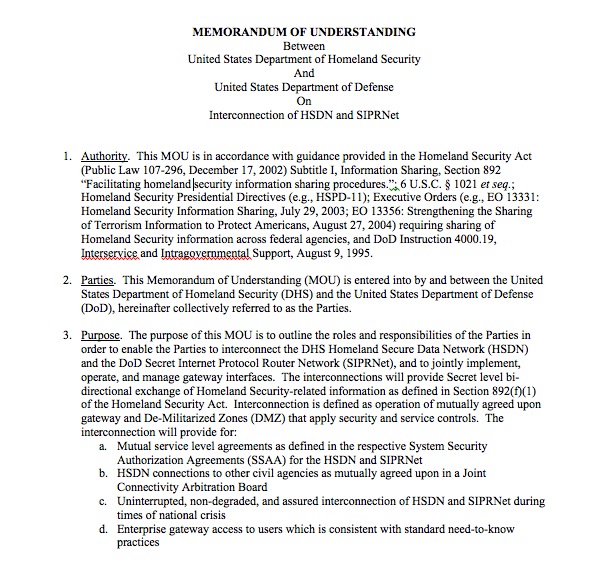

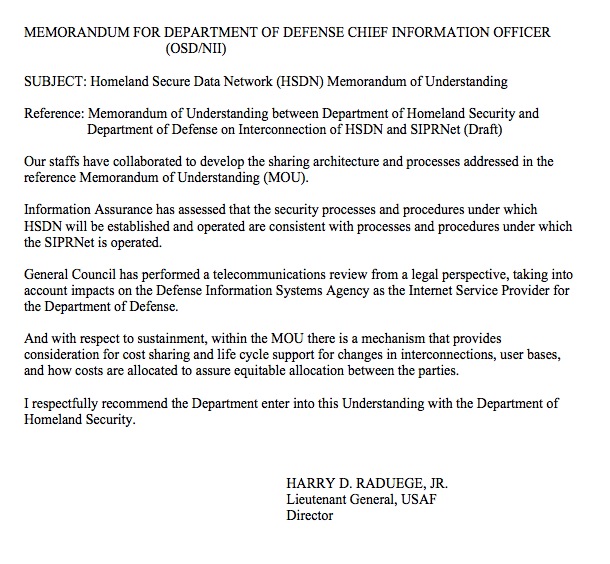

Et le GIG devait être relié, bien entendu au fameux Department of Homeland Security :

|

|

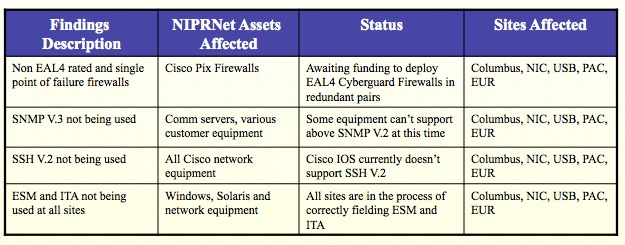

Mais aussi, bien sûr, avec l’OTAN :

|

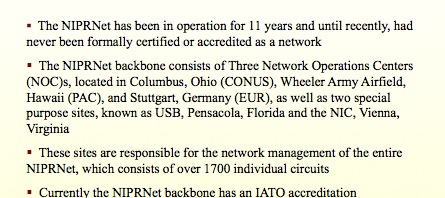

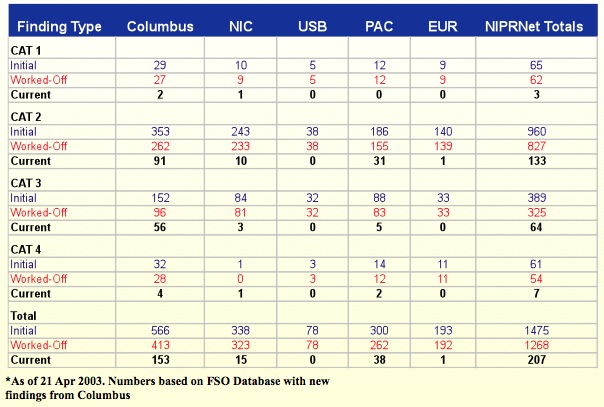

Le SIPRNet n'est pas le seul réseau "caché" (non visible pour le commun des internautes) de l'armée américaine. Il y a aussi le NIPRNet. Et lorsque le département de la défense se penchait sur une poursuite de l'activité de ce réseau, il convenait que le niveau de sécurité n'était pas optimal. Quelques documents internes du DoD montraient que les risques de fuites liés aux êtres humains n'étaient pas les seuls…

|

|

|

Mais la guerre contre le terrorisme et la net-centricity justifient tout. Non ?

|

Si vous avez lu cet article jusqu’ici, vous avez désormais une meilleure vision technique de ce qui a mené à la fuite qui fait les gros titres ces derniers jours. Vous savez désormais qui en est véritablement responsable.

Le retour à plus de cloisonnement aura bien évidemment un effet : la fermeture des vannes. Dans une grande impulsion inverse, à nouveau un effet de mode, les informations vont être distillées au compte-goutte. Avec les répercussions que l'on peut imaginer, puisque la situation a déjà été vécue.

![]()